アフターコロナ第2回:オープンシステム時代のセキュリティ対策

コラム前回は、コロナ禍の中で、現金に代わってクレジットカード・デビットカードといったキャッシュレス決済手段の利用機会が拡大したばかりではなく、非接触方式のICカード利用により、決済プロセスが変化し、最小限の接触さえ回避するアフターコロナの主要決済手段となるのではないかと書いた。これは、非接触方式というだけでなく、利便性の高さが普及の最大要因と考えている。しかし、利便性とのバーターになりがちなのが、安全性の問題である。今年の9月には、決済の安全性を揺るがす事案が発生したことは記憶に新しい。今回は、オープンシステム時代のセキュリティについて述べる。

「利便性が高いスマートフォンを活用した決済」

銀行のキャッシュカード(デビットカード)やクレジットカードの場合、物理的にカードを財布などに収納して持ち歩き、利用の都度、取り出す必要がある。利用内容は銀行等の専用の機器で調べるか、通帳や請求明細書でしか調べられないなど、不便な面があった。しかし、現在は、iPhone端末ならApple Pay 、Android端末ならGoogle PayといったeWalletに登録すれば、カードを持ち歩く必要がなく、カード番号の流出を防ぐことができ、利用状況もすぐ確認できるようになった。

一方、QRコード決済は、スマートフォン上のアプリを利用するので、特別な器具は必要ない。また、常に持ち歩くものなので、忘れることが少なく、万一紛失してもスマートフォンにロックかけておけば安全であるし、スマートフォンを探す機能も付いているから、安心感がある。また決済の利用内容も、アプリを使って迅速・簡単に調べることができるなど利便性が高い。この利便性の高さを受けて、最近は、QRコード決済が急速に伸びている。

「実在データを使ったアカウントの不正登録」

しかし今年9月に、何らかの方法で他人の銀行口座番号情報と暗証番号を保有する者がアカウントを開設し、他人の銀行口座かQRコードを利用した電子決済サービスのアカウントに資金が移動され、不正利用された事件が複数発覚した。

本人認証がされていない他社メールアドレスでも登録できるようにして、新たな本人確認を怠ったことに、第一の問題があった。これに、Web口座振替受付サービスを暗証番号による簡易な手続で設定を認めていた銀行があったことで、単なる不正使用ではなく、資金移動が可能になったと考えられる。もちろん、最大の原因は不正利用者の元に、不正アクセスやフィッシング等により取得した口座情報と暗証番号などの情報があったことであるのは間違いない。

不正利用された原因が明らかであるので、本人確認済みの自社携帯電話以外の申し込みに対しては、「メールやSMSなどによる二段階認証」を導入し、対策が講じられた。

「本人特定だけでよいのか」

今回の事件のように、悪意を持った者が銀行口座と暗証番号、氏名や生年月日などの情報を入手しているとすれば、クレジットカードに関する情報や、携帯電話番号、電子メールなどの情報も利用者名やパスワードなどとともに集められ、不正使用の機会を狙っている可能性がある。

そうであれば、本人に代わって住所変更をしたり、登録電話番号を変更すること、電子メールなどを受信することも可能であり、電子メールや携帯電話番号での二段階認証すらもすり抜けられる可能性がある。携帯電話の購入時には、携帯電話不正利用防止法により、本人確認義務が課されているが、犯罪収益移転防止法ほどの厳格な手続ではなく、通話機能がない通信専用SIMを購入する場合は、その確認義務もないからだ。

クレジットカードや銀行口座の開設時には、犯罪収益移転防止法に基づく、写真付本人確認書類などで本人を特定し、職業や取引目的などの調査を含めた取引時確認が実施されており、取引時だけでなく、顧客のリスクに応じた継続的顧客管理が行われている。それでもカードや口座が売買され、不正使用されたり、偽造免許証などでのなりすましの事例は後を絶たない。最近ではスマートフォンを使った口座開設の電子申請でも、マイナンバーカードや運転免許証の写真を指定ソフトを使って撮影後、自身の自撮り動画を送る、いわゆる「eKYC」も実施されているが、偽造免許証によるeKYCのすり抜けも散見されており、マイナンバーカードや運転免許証内のICチップによる電子証明書の活用が求められている。

平均利用単価が低いQRコード決済や電子マネーが銀行などと全く同じ不正対策をとる必要はないが、銀行やクレジット会社のセキュリティ対策が強化されている現状に鑑みれば、不正利用の矛先は、対策の甘いところに向かうのは必然である。改めてリスクの所在を洗い出し、対策ができているかチェックが必要であろう。

「安全性が非常に重要」

これまで銀行は、物理的なカードを利用するなど自社システム内での情報管理を行い、支店や関連会社などとの接続もVPNや専用線によるネットワークで構築し、システムセキュリティを確保することでリスクを抑えてきた。しかし、キャッシュレス化の進展で銀行のシステムもオープン化志向となり、API連携などでどこにでもつながり始めた。オープン化の拡大によって、情報だけでアクセスできるようになった現在のリスクは、従来と大きく異なっている。海外の犯罪組織からも不正なアクセスが可能になっており、従来とは異なるリスク管理の取り組みが必須である。

一方、QRコード決済事業のリスクのとらえ方は銀行などと同じではない。ポイント還元事業の集計結果にもあるように、平均利用単価は900円とクレジットカードの4,600円に比べると低単価であり、平均チャージ残高は5,261円(キャッシュレス推進協議会2020年9月15日公表データ)に過ぎないからである。しかしいくら少額だから、便利だからといって、安全性がないがしろにされてはならない。「誰でも簡単に」は、ユーザー体験上重要であるが、安全対策を怠っていいわけはない。

「多彩なセキュリティ対策の必要性」

クレジットカードの場合、本格的なカード発行から60年以上経過し、この間、カード現物にロゴマーク、ホログラムを加えた偽造対策、磁気カードからICカードへの切り替えとPIN(暗証番号)の併用、非接触トークンの利用でカード番号を使わない処理など偽造カード対策、不正利用対策を講じてきた。

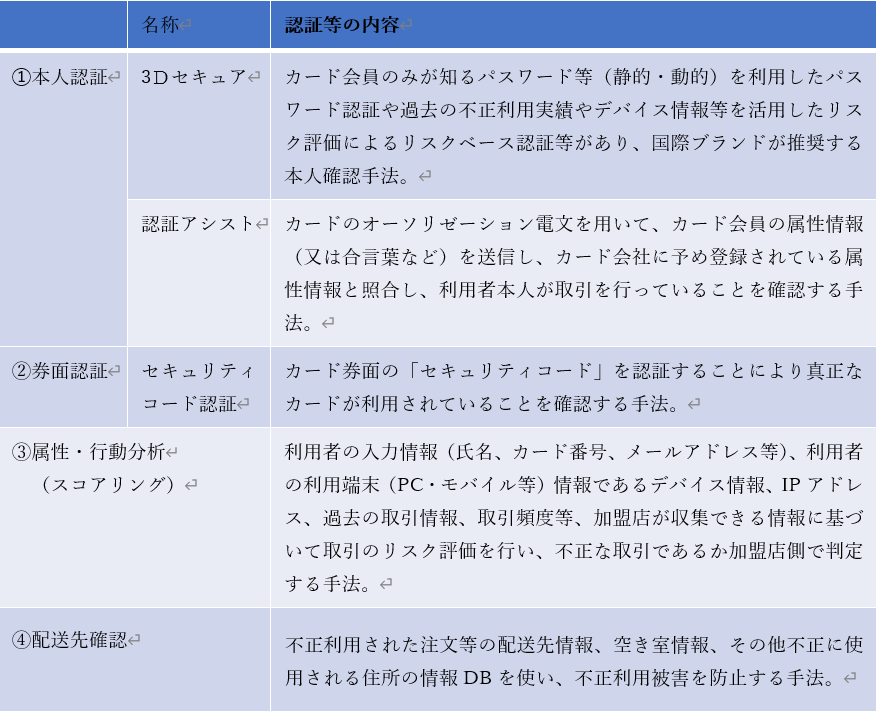

代わりに、カード情報を利用した不正利用が増えており、不正利用のモニタリングに加え、インターネット取引では、表にあるようなセキュリティコードを使った本人認証や3Dセキュアと呼ばれるパスワード等の利用により、なりすましを排除している。また、取引に応じては、利用者のアクセスしたデバイスの情報やIPアドレスを取得して、なりすましの可能性を把握したり、購入商品がある場合は、配送先が本人住所と違ったり、空室など不正な住所ではないか、不正利用された電話番号ではないかなど数多くのデータを使用したチェックも行われている。 取引方法に応じたセキュリティ対策を検討すべきであろう。

※本内容の引用・転載を禁止します。